产线停工!次品下线!博世螺母扳手漏洞可助黑客攻击汽车生产线

当地时间1月9日,OT网络安全公司Nozomi Networks在其官网上的博客文章中透露,在汽车行业使用的博世力士乐螺母扳手中发现的漏洞可能会被寻求直接经济利益的黑客或试图对目标组织造成破坏或声誉损害的威胁行为者利用。该公司详细介绍了博世力士乐NXA015S-36V-B中发现的新漏洞,博世力士乐NXA015S-36V-B是汽车生产线中使用的一种流行的智能螺母扳手(气动扭矩扳手)。Nozomi公司披露的漏洞,编范围为CVE-2023-48252-CVE-2023-48266,共计25个漏洞,CVSS评分从5.3到8.8不等。所有CVE都会影响NEXO-OS的以下版本:NEXO-OS V1500-SP2。受影响的博世力士乐产品系列20多个。研究表明,这些漏洞可能导致在设备上植入勒索软件,从而导致生产线停工,并可能给资产所有者带来大规模的经济损失。另一种利用方式是允许威胁行为者在操纵机载显示器时劫持拧紧程序,从而对正在组装的产品造成无法检测到的损坏或使其使用不安全。鉴于NXA015S-36V-B经过安全关键任务认证,攻击者可能会通过诱导次优拧紧来危及组装产品的安全性,或者因过度拧紧而对其造成损坏。在关键应用中,会计算和设计应用于机械紧固件的最终扭矩水平,以确保满足设备的整体设计和操作性能。例如,电气配电盘中使用的螺栓、螺母和固定装置必须适当扭转,以确保载流部件(例如高压母线)之间的连接保持低电阻。连接松动会导致工作温度升高,随着时间的推移,可能会引起火灾。由于这些漏洞(主要存在于NEXO-OS操作系统中)尚未得到修补,因此Nozomi公司称不会透露任何技术细节。博世力士乐已承诺在2024年1月月底之前发布补丁。

Bosch Rexroth已获悉这些漏洞,已发布了自己的安全公告。博世力士乐在一份电子邮件声明中告诉《SecurityWeek》,“安全是博世力士乐的首要任务。我们的专家持续监控任何威胁,并在必要时立即采取对策,例如通过制造商提供的更新。通过这种方法,我们可以保证博世力士乐的高标准安全性。”它补充说:“Nozomi Networks几周前通知我们,他们发现博世力士乐NXA015S-36V-B(一款智能螺母扳手/气动扭矩扳手)存在一个漏洞。博世力士乐立即采纳了这一建议,并正在开发补丁来解决该问题。该补丁将于2024年1月下旬发布。”为了防止恶意利用,Nozomi Networks尚未公开任何技术信息。

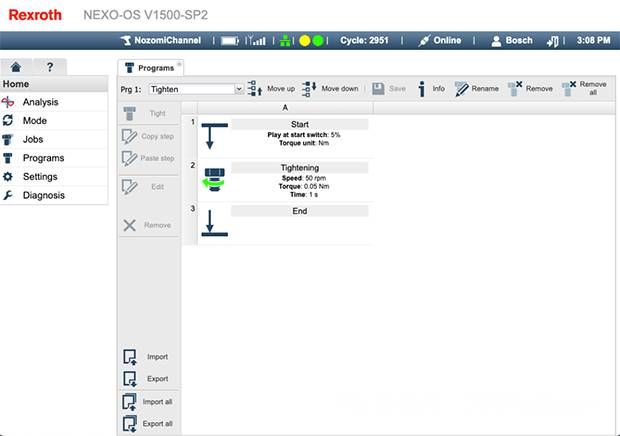

博世力士乐NXA015S-36V-B和NEXO-OS

NXA015S-36V-B是博世力士乐NXA角头系列中的一款无线手持式气动扭矩扳手(螺母扳手)。它专为属于VDI 2862 A类的安全关键拧紧操作而设计,该标准由德国工程师协会 (VDI) 制定并于1999年被汽车行业采用。

拧紧扳手配备了可视显示器,向操作员显示实时数据和活动结果。此外,它还能够通过其嵌入式Wi-Fi模块连接到无线网络。在此配置中,可以使用各种支持的协议将数据传输到指定的历史服务器,并且可以使用其NEXO-OS操作系统提供的管理服务对设备进行远程重新编程。

NEXO-OS是为螺母扳手提供支持的基于Linux的操作系统。它提供了一系列应用程序选择,包括拧紧系统配置、通过指定流程生成拧紧程序以及通过公开的管理Web应用程序对拧紧案例进行分析和诊断。它还支持多种通信协议,例如Rexroth OpenProtocol、VW-XML和BMW-TPC,因此拧紧扳手可以与SCADA系统、PLC或其他生产设备无缝集成。

Nozomi Networks Lab发现的大多数漏洞都会影响管理Web应用程序,但在解析上述协议的服务中也发现了一些漏洞。

NEXO-OS的管理Web应用程序

漏洞可能造成的影响

Bosch Rexroth NXA015S-36V-B上发现的漏洞允许未经身份验证的攻击者向目标设备发送网络数据包,以root 权限远程执行任意代码(RCE),从而彻底破坏它。一旦获得这种未经授权的访问,许多攻击场景就成为可能。在实验室环境中,Nozomi的研究人员成功重建了以下两个场景:

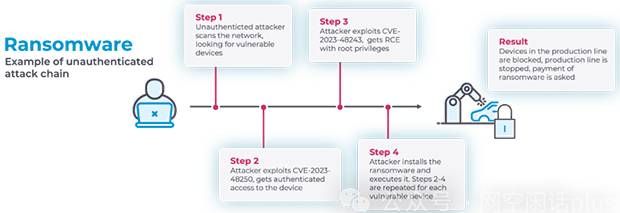

● 勒索软件攻击:通过阻止本地操作员通过机载显示屏控制扳手并禁用触发按钮,研究者能够使设备完全无法操作。此外,可以更改图形用户界面GUI以在屏幕上显示任意消息,要求支付赎金。鉴于这种攻击可以轻松地在众多设备上自动化,攻击者可以迅速使生产线上的所有工具无法访问,从而可能对最终资产所有者造成重大破坏。

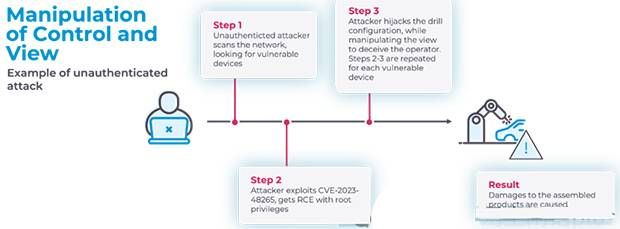

● 控制和视图的操纵:研究人员设法秘密地改变拧紧程序的配置,例如通过增加或减少目标扭矩值。同时,通过在内存中修补板载显示器上的 GUI,我们可以向操作员显示正常值,而操作员将完全不知道发生的变化。

除了关键设备中紧固扭矩不当可能产生的潜在健康和安全风险外,潜在的商业损害还延伸到其他类型的损失。

过紧的连接会对螺栓和螺母施加过大的应力,随着时间的推移,这将再次导致夹具过早失效,可能是由于螺纹本身的失效,或者可能超过材料的弹性极限,导致变形。当夹具拉伸或螺纹失效时,连接完整性就会受到损害,再次导致连接松动。这些类型的机械故障不仅会导致最终用户和客户的收入和生产力损失,而且可能会导致过多的保修索赔和对您的企业的声誉损害,并可能在较长时间内造成重大的财务风险或损失。

根据制造商的用途和业务配置,螺母扳手等设备可能构成企业质量管理和保证计划的关键部分,甚至可能是质量保证的最后一道防线。质量链最后一个环节的完整性受损可能很难被发现,并且随着时间的推移,生产质量受损会产生深远的财务后果。

漏洞利用攻击示意

攻击者可以通过多种方法在设备上执行根级代码。以Web管理界面为例,它始终暴露在网络上。有了有效的帐户,即使具有最少的可用权限,利用文件上传中的路径遍历 (CVE-2023-48243) 等问题也足以实现目标。未经身份验证的攻击者仍可能通过将其与其他问题的利用链接起来,以最初获得对设备的有效身份验证访问权限,例如滥用硬编码帐户之一 (CVE-2023-48250)。该攻击链如下图所示。

此外,如果启用了与其他系统集成的任何通信协议(例如OpenProtocol),那么利用该设备就变得像滥用已识别的缓冲区溢出漏洞之一(例如CVE-2023-48265)一样简单,因为它们无需提供身份验证详细信息即可触发所有操作。这种攻击如下图所示。

在OT和IoT环境中,貌似发现的漏洞并没有达到全部潜在损害,不是因为缺乏访问和未经授权的控制,而是因为只是因为黑客本身不知道如何使用他们闯入的设备。尽管如此,始终意识到并主动预测这些漏洞非常重要,因为正如Nozomi公司所证明的那样,它们的潜在损害无疑是毁灭性的。

结论及补救建议

虽然Nozomi公司的博文中仅仅讨论了两个一般攻击示例,但值得努力评估这些攻击中的任何一种对您的组织和技术的潜在影响,无论是单独应用还是组合应用。在面对勒索攻击时,赎金要求可能高达数百万美元。可用性和质量中断可能会导致声誉受损,特别是在组织没有做好停机准备或产品长时间不可用的情况下。

从长远来看,完全的改变可能会影响产品质量,迫使您召回市场上已有的数千种产品。幸运的是,安全研究者已经研究并披露了漏洞,且正在与制造商合作,及时提供信息并协作向公众提供补丁。

博世力士乐计划于2024年1月底之前提供官方补丁。同时,Nozomi Network建议采取以下缓解措施来防范网络攻击:

1、鉴于部分漏洞属于0点击未经身份验证的root RCE,建议尽可能限制设备的网络可达性,以便只有授权人员和受信任的计算机/服务器才能与其通信;

2、由于某些漏洞只能由经过身份验证的用户利用,建议检查所有有权登录设备的帐户并删除不必要的帐户;

3、一些漏洞要求经过身份验证的用户在登录管理Web应用程序时单击链接或访问恶意网页。为了解决这些问题,建议在打开不受信任的链接或访问带有正在进行的管理Web应用程序的浏览会话的外部网站时保持谨慎。

参考资源

1、https://www.nozominetworks.com/blog/vulnerabilities-on-bosch-rexroth-nutrunners

2、https://www.securityweek.com/bosch-nutrunner-vulnerabilities-could-aid-hacker-attacks-against-automotive-production-lines/

来源:网空闲话plus