美国政府推进收敛互联网攻击面:网络设备管理必须上零信任

CISA发布强制性指令,联邦机构暴露在互联网上的网络或其他类型设备,如果无法禁止公网访问,那么必须采用零信任架构实施访问控制。

CISA将扫描互联网上的设备和管理系统,如发现暴露设备将向对应机构通报。

6月14日消息,美国网络安全与基础设施安全局(CISA)发布了今年首个约束性操作指令(BOD),要求联邦民事部门发现问题后14天内,确保配置错误或暴露在互联网上的网络设备的安全性。

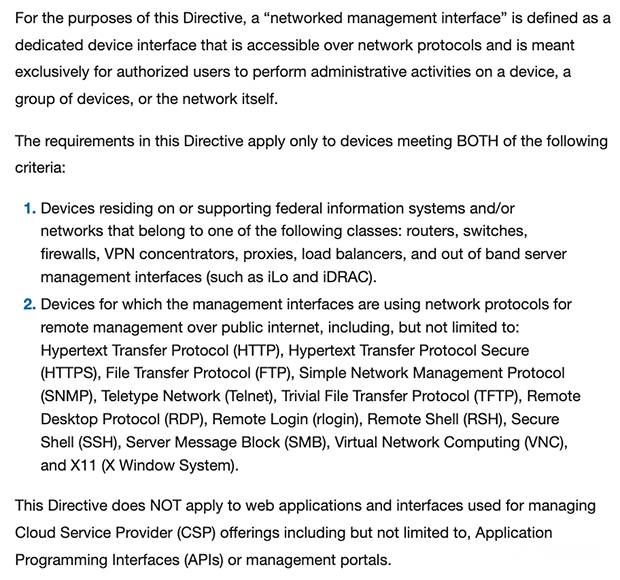

CISA此次发布的指令(BOD 23-02),适用于管理界面暴露在互联网上的网络设备(如路由器、防火墙、代理服务器和负载均衡器)。这些网络设备的用户可以获得进行网络管理所需的访问权限。

CISA表示,“该指令要求联邦民事行政部门(FCEB)采取措施,减少不安全或配置错误的管理界面在某些设备类别上创建攻击面。各部门必须准备将已识别的网络管理界面从互联网中移除,或者通过实施零信任功能保护它们。零信任功能实施的策略执行点与界面本身分离。

CISA将扫描互联网并通报问题设备

BOD 23-02规定,联邦机构在收到CISA通知或独立发现适用于该指令范围内的网络管理界面后,需在14天时间采取以下行动之一:

● 仅允许通过内部网络访问网络设备接口。CISA建议使用隔离管理网络。

● 实施零信任措施,通过一个与界面本身分离的策略执行点实施访问控制(CISA推荐的措施)。

CISA将进行大范围扫描,识别符合指令范围的设备和管理后台,并将识别结果通报联邦机构。为促进整改进程,CISA将视需要或应请求向联邦机构提供技术专业知识,帮助审查特定设备的状态,并提供设备安全方面的指导。

如果整改工作无法在规定时段内完成,联邦民事行政部门可以通过专用报告接口,使用标准模板提供整改计划。

CISA将在未来六个月内编制一份联邦民事行政部门BOD 23-02合规情况报告,提交给美国行政管理和预算局(OMB)局长和国土安全部(DHS)部长。之后,CISA将按年度编制并提交该报告。

此外,CISA还将在两年内更新该指令,以适应网络安全形势的变化,并修改所提供的实施指南,帮助各机构有效识别、监控和报告他们使用的网络管理界面。

今年3月,CISA宣布建立一个新的勒索软件漏洞预警试点项目(RVWP),将向关键基础设施组织发出易受勒索软件影响的内部网络设备漏洞预警,帮助这些组织阻止勒索软件攻击。

参考资料:bleepingcomputer.com

原文来源:安全内参