工业路由器曝光11个新漏洞,可远程操控数十万台设备和OT网络

据悉,与三个工业路由器供应商相关的云管理平台中披露了多个安全漏洞,这些漏洞可能会使运营技术 (OT) 网络面临外部攻击。

上周,以色列工业网络安全公司 OTORIO 在 Black Hat Asia 2023 会议上公布了调查结果。这 11 个漏洞允许“远程执行代码并完全控制数十万台设备和 OT 网络,在某些情况下,甚至是那些没有主动配置为使用云的设备。”

具体而言,缺点在于 Sierra Wireless、Teltonika Networks 和 InHand Networks 提供的基于云的管理解决方案,用于远程管理和操作设备。

成功利用这些漏洞可能会给工业环境带来严重风险,使对手能够绕过安全层并泄露敏感信息并在内部网络上远程执行代码。

更糟糕的是,这些问题可能被武器化以获取对网络中设备的未授权访问并执行恶意操作,例如关闭管理权限提升。

由于可以利用三种不同的攻击向量通过基于云的管理平台来破坏和接管云管理的 IIoT 设备,这将导致:

薄弱的资产注册机制(Sierra Wireless):攻击者可以扫描连接到云的未注册设备,利用 AirVantage 在线保修检查工具获取它们的序列号,将它们注册到他们控制的帐户,并执行任意命令。

安全配置缺陷(InHand Networks):未经授权的用户可以利用CVE-2023-22601、CVE-2023-22600 和 CVE-2023-22598(命令注入缺陷)以 root 权限获得远程代码执行,发出重启命令,并推送固件更新。

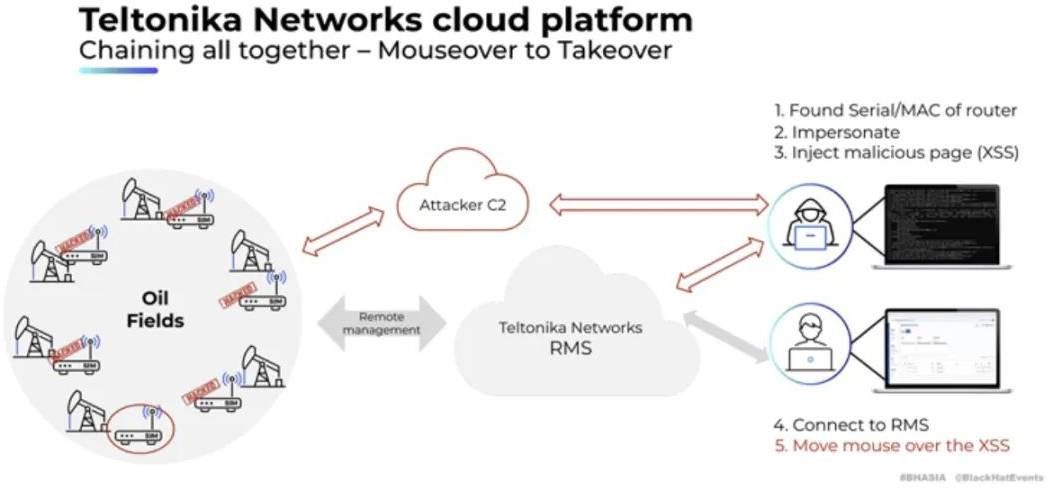

外部 API 和接口(Teltonika Networks):威胁行为者可能滥用远程管理系统 (RMS) 中发现的多个问题来“暴露敏感设备信息和设备凭证,启用远程代码执行,暴露网络上管理的连接设备,并允许冒充合法设备。

影响Teltonika Networks 的六个缺陷为CVE-2023-32346、CVE-2023-32347、CVE-2023-32348、CVE-2023-2586、CVE-2023-2587 和 CVE-2023-2588。这是通过全面的研究与 Claroty 合作进行的。

两家公司表示:“成功利用这些工业路由器和物联网设备的攻击者可能会对受感染的设备和网络造成一系列影响,包括监控网络流量和窃取敏感数据、劫持互联网连接和访问内部服务。”

OTORIO 表示,云管理设备会带来“巨大”的供应链风险,单个供应商的妥协可能会成为一次访问多个 OT 网络的后门。

在这家网络安全公司披露无线工业物联网 (IIoT) 设备中的 38 个安全漏洞可能为攻击者提供通往内部 OT 网络的直接路径并使关键基础设施面临风险之后的三个多月后,才出现了这一进展。

“随着 IIoT 设备的部署变得越来越流行,重要的是要意识到他们的云管理平台可能成为威胁行为者的目标,”安全研究员 Roni Gavrilov 说。“被利用的单个 IIoT 供应商平台可以充当攻击者的‘支点’,同时访问数千个环境。”

来源:E安全