飞控安全无恙而乘客会遭黑?机上Wi-Fi设备爆致命严重漏洞恐遭黑客利用

Necrum安全实验室的研究人员Thomas Knudsen和Samy Younsi发现了由日本公司Contec制造的Flexlan FX3000和FX2000系列无线LAN设备中的漏洞,该公司专门从事嵌入式计算、工业自动化和物联网通信技术。研究人员称这两个系列的无线LAN设备经常在飞机上使用。

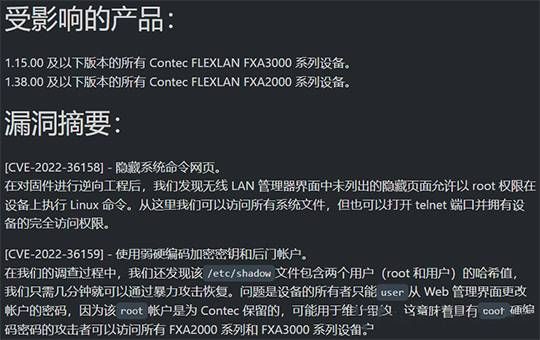

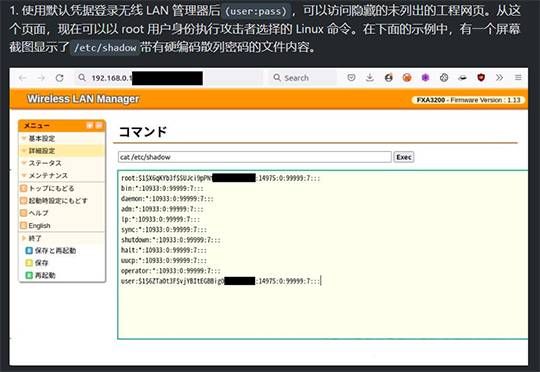

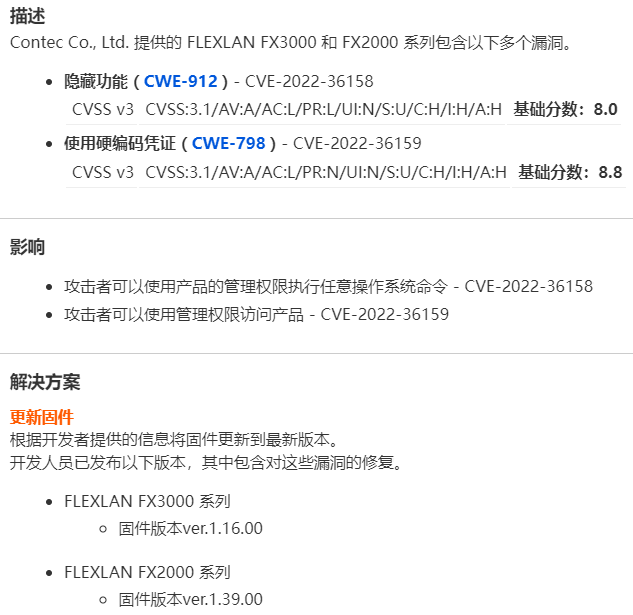

第一个安全漏洞CVE编号为CVE-2022-36158,CVSS评分为8.0,与一个隐藏网页有关,该网页可用于在具有root权限的设备上执行Linux 命令。设备的基于Web的管理界面不提供指向此隐藏页面的链接。

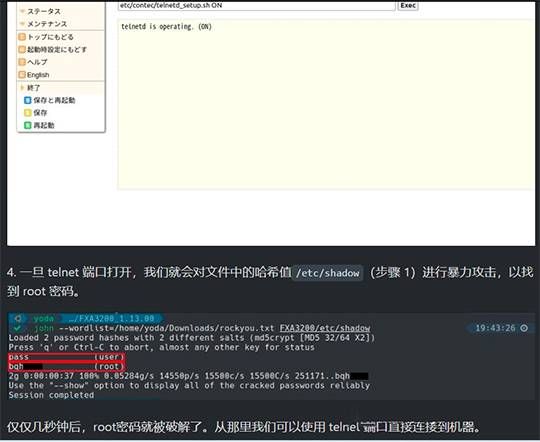

研究人员在最近发布的一篇博文中解释说:“从这里我们可以访问所有系统文件,还可以打开telnet端口并拥有设备的完全访问权限。”

第二个漏洞CVE-2022-36159,CVSS评分为8.8,与后门帐户和使用弱硬编码口令有关。研究人员发现了一个带有默认硬编码口令的root用户帐户,该口令可能是为维护目的而设计的。尽管口令是以散列形式存储,但很快被专家破解。攻击者可以使用此帐户来控制设备。

日本设备制造商CONTEC公司的FLEXLAN FXA2000和FXA3000 系列设备是主要用于飞机的WiFi 接入点,可实现非常高速的通信以提供电影、音乐,还可以在飞行途中购买食物和好吃的东西。Contec公司表示,其Flexlan无线LAN设备还非常适合用于配电系统、工厂、办公室和嵌入式设备。

然而,研究人员表示,它们经常在飞机上用作Wi-Fi接入点,乘客可以使用这些接入点连接到互联网和机上服务。

飞机制造商和机上娱乐系统供应商一直认为,由于系统隔离,对乘客可访问系统的黑客攻击不会对飞行控制和安全构成风险。

但是,正如研究人员过去所表明的那样,恶意行为者仍然可以发现这些类型的漏洞很有用。

Younsi告诉SecurityWeek,他们发现的漏洞可能会被恶意乘客利用,因为易受攻击的界面是可以访问的。例如,攻击者可以收集其他乘客的数据或将恶意软件发送到他们的设备。

研究人员解释说:“我们可以想象这样一种场景,恶意行为者可以通过在路由器中上传自己的证书来欺骗HTTPS流量,从而以明文形式查看所有请求。” “另一种情况是将流量重定向到恶意APK或iOS应用程序,以感染每位乘客的手机。”

研究人员建议的修复/补救措施如下:

对于漏洞1:由于默认口令非常弱,因此应从生产设备中删除隐藏的工程网页。这个弱默认密码叭使任何攻击者都可以很容易地通过此页面在设备上注入后门。

对于漏洞2:需要为每台设备生成不同的口令。在制造过程中,为每个设备设置一个随机生成的口令,唯一的(例如将口令打印在贴纸上以供本地访问)。由于口令在设备之间共享,因此能够破解口令一次(例如通过物理访问设备)的攻击者可以访问所有可访问的设备。

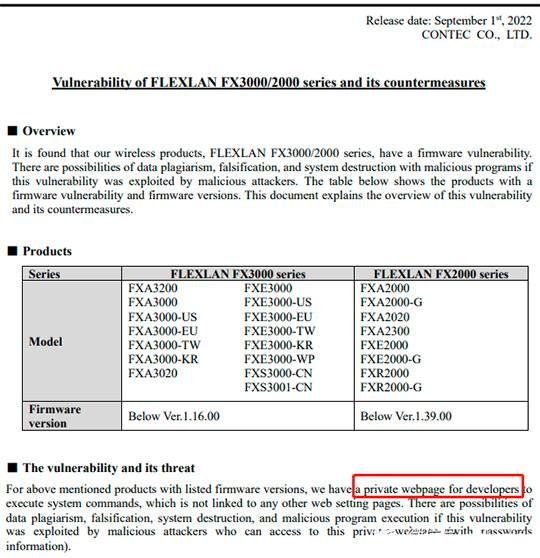

设备供应商在其自己的公告中表示,“如果恶意攻击者利用此漏洞,则可能存在数据剽窃、伪造和恶意程序破坏系统的可能性。”

Contec解释说,这些漏洞与开发人员可以用来执行系统命令的私有网页有关,并且该页面未链接到用户可用的设置页面。

FX3000系列的固件版本1.16.00和FX2000系列设备的固件版本1.39.00已经修复了这些漏洞。

美国网络安全和基础设施安全局 (CISA) 最近确实发布了一份报告,描述了Contec 医疗设备中的漏洞,但尚未发布有关Flexlan问题的报告。日本的JPCERT/CC本月确实发布了一份公告。

JPCERT/CC的公告关键内容

受影响的设备不仅在飞机上使用。日本医疗电子设备制造商日本光电最近发表声明,向客户通报这些漏洞,称正在调查对其产品和系统的影响。

参考资源

1、https://www.securityweek.com/passengers-exposed-hacking-vulnerabilities-airplane-wi-fi-devices

2、https://samy.link/blog/contec-flexlan-fxa2000-and-fxa3000-series-vulnerability-repo

3、https://www.contec.com/software-update/2022/22082900/

4、https://jvn.jp/en/vu/JVNVU98305100/index.html

来源:网空闲话