美国CISA、NSA和ODNI联合发布针对开发者的保护软件供应链安全指南

美国网络安全和基础设施安全局 (CISA)、国家安全局 (NSA) 和国家情报总监办公室 (ODNI) 9月2日发布了软件供应链开发、生产、分销和管理流程的可操作指南,以增加这些过程对攻击入侵的弹性。所有组织都有责任建立软件供应链安全实践来降低风险,但组织在软件供应链生命周期中的角色决定了责任的形式和范围。 NSA、ODNI和CISA制定本文件是为了促进各自的网络安全任务职能,包括制定和发布网络安全建议和缓解措施的责任。这一信息可以广泛共享,以惠及所有适当的利益相关者。

这份题为《保护软件供应链安全-为开发人员推荐的实践指南》的文件由持久安全框架 (ESF) 创建,该框架是由NSA和CISA领导的公私跨部门工作组,重点关注软件开发人员并提供建议的实践,以确保更安全的软件供应链。ESF制定了指南,作为开发人员、供应商和客户利益相关者的建议实践纲要,以帮助确保更安全的软件供应链。

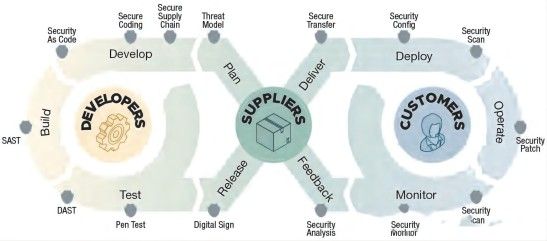

当前的指南将分为三个系列,准备与软件供应链生命周期陆续发布。该系列的第一部分侧重于软件开发人员,第二部分侧重于软件供应商,第三部分涵盖软件客户。该系列将有助于促进这三个不同角色之间以及网络安全专业人员之间的沟通,这可能有助于提高软件供应链流程的弹性和安全性。(期待另外两个部分的发布!)

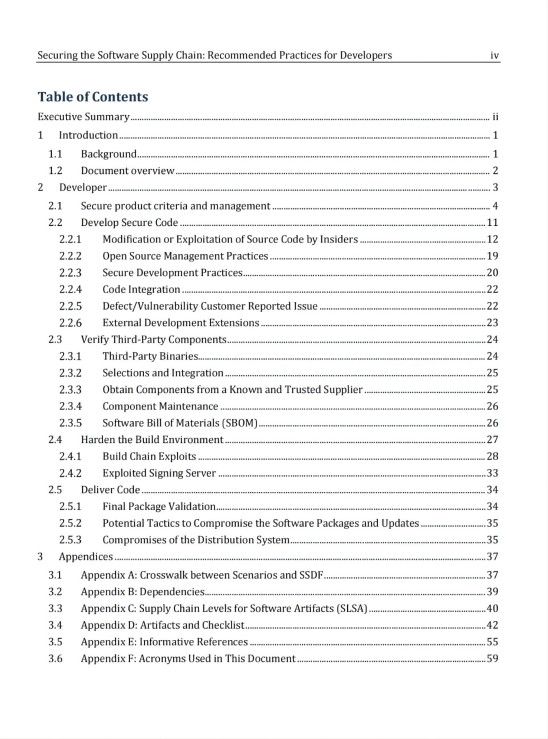

该文件推荐了开发人员可以用来帮助保护软件开发生命周期 (SDLC) 的原则,这是一个用于保护软件供应管道的重要过程。它还包括另一部分,其中包含补充前一部分的一系列附录。每个部分都包含威胁场景的示例和建议的缓解措施。威胁场景解释了构成 SDLC给定阶段的流程如何与可能被利用的常见漏洞相关联。推荐的缓解措施提供了可以减少威胁影响的控制措施和缓解措施。

该文件称,采购组织可以使用该指南作为描述、评估和衡量与软件生命周期相关的安全实践的基础。此外,此处列出的最佳实践可应用于软件供应链的采购、部署和运营阶段。

软件供应商(供应商)负责在客户和软件开发商之间建立联系。因此,供应商的责任包括通过合同协议、软件发布和更新、通知和漏洞缓解来确保软件的完整性和安全性。

该指南包含建议的最佳实践和标准,以帮助供应商完成这些任务。它将根据强烈鼓励软件开发人员参考的行业最佳实践和原则提供指导。这些原则包括安全需求规划、从安全角度设计软件架构、添加安全功能以及维护软件和底层基础设施(例如环境、源代码审查和测试)的安全性。

指南称,当供应商的项目管理团队从客户的用户群、技术基础和营销团队收集功能请求时,安全的SDLC流程就开始了。这些功能涵盖了产品的操作和安全增强功能,并用于生成用例,然后将这些用例制定为优先需求。供应商和开发人员管理团队共同定义用于产生架构和高级设计的需求,开发团队用来生产产品。此外,联合管理团队定义了产品开发安全策略和生产产品时使用的实践。

该过程还定义了如何构建开发活动以及将收集哪些工件以进行验证和确认。在开发和交付产品时,SDLC期间可能发生的一些常见威胁包括对手故意注入恶意代码或开发人员无意中在产品中引入了易受攻击的代码。

它还可能涉及有意或无意地将易受攻击的第三方源代码或二进制文件合并到产品中,并利用构建过程中的弱点将恶意软件注入产品组件中。它还可能包括在交付机制内修改产品,导致在客户部署的原始包、更新或升级包中注入恶意软件。

该文件提出了建议的缓解措施,即供应商和开发人员管理团队应制定政策,以确保开发组织制定以安全为中心的原则和指导方针。这些措施包括生成架构和设计文档,聚集训练有素、合格且值得信赖的开发团队,以及创建软件产品的威胁模型。

此外,组织必须定义和实施安全测试计划,描述发布标准并根据它评估产品,并建立产品支持和漏洞处理政策和程序。它还建议评估开发人员的能力和对安全开发过程的理解,分配培训,记录和发布每个软件版本的安全程序和过程。

该指南称,管理团队定义了用于评估开发人员能力并提供对安全开发过程的理解的政策和程序。这些政策应说明谁需要培训、他们必须培训的频率、谁有权进行培训、相关的培训主题以及如何评估受训者达到培训标准的能力。

理想情况下,开发团队的安全培训由集中的专家安全团队进行,他们可以帮助产品团队提高他们在安全开发方面的专业知识。当工程师有特定的安全问题时,它还为他们提供了一个联系点。培训应包括安全软件开发和设计、安全代码审查、软件验证测试以及在开发过程中使用安全和漏洞评估工具。

针对开发人员发布的软件供应链指南,美国国家安全局在一份声明中表示,随着网络威胁继续变得更加复杂,对手已经开始攻击软件供应链,而不是依赖公开的漏洞。这种供应链攻击允许恶意行为者在看似未被发现的网络中移动。为了应对这种威胁,网络安全社区需要专注于保护软件开发生命周期。

最近的网络攻击(例如针对SolarWinds及其客户执行的攻击)以及利用Log4j等漏洞的漏洞利用凸显了软件供应链中的弱点,这是一个跨越商业和开源软件的问题,对私营企业和联邦企业都有影响。因此,对于软件供应链安全意识和认识的需求日益增加,即软件供应链可能被民族国家的对手使用类似的战术、技术和程序 (TTP) 武器化。

除了供应链攻击外,关键基础设施领域还面临着一系列勒索软件攻击。在针对 Colonial Pipeline的DarkSide勒索软件攻击之后,美国总统乔·拜登于去年5月发布了14028号行政命令,重点是改善国家的网络安全态势。它还制定了保护联邦政府软件供应链的新要求,并呼吁联邦政府采取行动提高软件供应链的安全性和完整性,优先解决关键软件问题。

2022年7月,国土安全部 (DHS)科技局(S&T) 和CISA寻求解决软件缺陷的意见,软件是关键基础设施系统的关键组成部分。由于网络攻击可能导致安全和生命关键系统中断或损坏的事实越来越多,该合作还在寻找能够使利益相关者了解软件供应链和新的风险评估能力的技术。

参考资源

1、https://industrialcyber.co/supply-chain-security/cisa-nsa-odni-provide-developers-with-software-supply-chain-guidance/

2、CISA,NSA,ODNI,Securing the Software Supply Chain: Recommended Practices for Developers,2022.08

文章来源:网空闲话