狡猾的陷阱:西门子、松下在内的15家全球大厂工业系统遭到恶意攻击

工控网络安全行业者Dragos在7月14日揭露,有人透过社群网站宣传或发布广告,声称提供包括15家企业在内的PLC或HMI的密码破解器,据研究人员进一步分析,指出这类工具是利用漏洞获取密码,同时还暗藏恶意程序。

据悉,可针对15家企业的工业控制系统(ICS)密码破解的软件,这些密码破解软件并不安全,一旦使用,将被偷偷植入Sality恶意程式。根据该公司研究人员的说明,他们是进行例行性漏洞评估时发现,并指出这种针对工业控制系统工程师与操作人员攻击方式,规模不大却容易被忽视,且这种手法仍持续在网络传播,他们认为背后可能有个生态系。

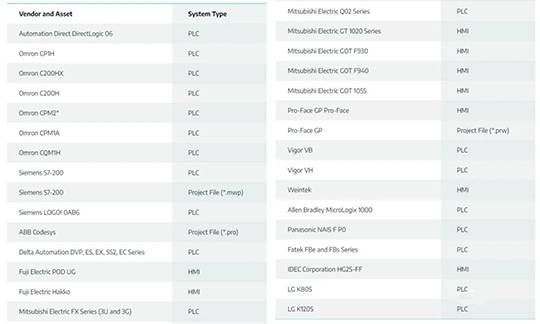

在Dragos本次揭露的讯息中,多达15家企业的工控设备的部分系列产品被破解,其中有多家全球大厂,例如:Automation Direct、欧姆龙(Omron)、西门子(Siemens)、三菱(Mitsubishi)、松下(Panasonic)、富士电子(Fuji Electric)、LG、Vigor、Pro-Face、Allen Bradley、Weintek、ABB、台湾厂商台达自动化。

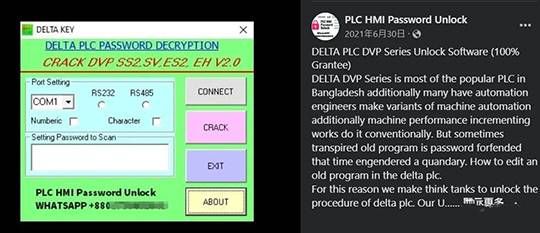

Dragos也公开一张广告截图,说明实际状况,其中可看到有人在Facebook设立“PLC Password Unlock”粉丝专栏,发布这类宣传讯息。根据类似的关键字,我们实际到脸书上,也找到数个宣传同样工具的粉丝专栏,而且这些内容至今都还能找到。

谁会去购买这样有争议的工具?

Dragos通过一个情境来说明。当年轻工程师需要在Automation Direct系统上,修改老同事编写的DirectLogic 06 PLC梯形逻辑时,在执行PLC程式设计软体DirectSOFT,出现弹出密码提示的步骤,年轻工程师并不知道密码,也无法联系到已退休、可能恰巧现在出海度假的老同事,于是上网寻找答案时,并发现破解软体的广告,而打算采用,尽管其他具有网络安全意识的同事警告,别将这种非必要风险引入公司OT环境,年轻工程师却认为,这是时间急迫的工作任务,最终仍购买该PLC密码破解软体,并在环境中执行,就有可能遇险。

设备存在漏洞使破解工具有效,同时会在工控设备暗中植入Sality恶意程式。经过Dragos研究员的调查,他们针对能解密Automation Direct系统的软件进行分析,发现此工具利用密码检索漏洞,确实能恢复密码,同时也暗藏名为Sality的恶意程式,这是一个点对点僵尸网路,具有加密货币挖掘的能力。

发现的这个产品漏洞,将导致PLC密码被破解,该漏洞编号为CVE-2022-2003,目前也已经修补。具体而言,这个漏洞可让攻击者利用向CPU序列连接埠发送特制序列资讯的方式,导致PLC回应明文形式的PLC密码,这将让攻击者可进行存取并执行未经授权的更改。而且,Dragos研究人员发现可以透过乙太网路重新复制这个漏洞利用,这大幅增加了该漏洞的严重性。

在厂商修补漏洞修补之后,CISA在6月16日发布一份工业控制系统(ICS)公告,说明CVE-2022-2003是CVSSv3评分7.7分的漏洞,受影响的是AutomationDirect业者的DirectLOGIC具序列通讯版本的产品,呼吁用户尽速升级到2.72以后的新版韧体。

至于针对其他厂家的破密工具,虽然Dragos并没有一一进行测试,但他们在初步动态分析几个样本后,也表明这些破密工具都包含了恶意程式。另一方面也意味着,这些厂家的PLC与HMI设备,可能存在类似的漏洞需要留意与修补。

研究人员呼吁工控环境的管理者,在需要重新取得PLC或HMI的密码时,应该寻求开发厂商协助,而非透过来路不明的软件。

根据Dragos公开的密码破解器宣传截图,有人在脸书开设“PLC Password Unlock”粉丝专栏,宣传可提供多种PLC与HMI密码破解器,并留下联络方式吸引用户洽谈。

实际使用类似的关键字,发现脸书有不少这类粉丝专页,宣称可提供PLC、HMI密码解密器,上图就是一例,有人宣传可破解台达自动化DVP系列的工具,但实际是恶意陷阱之一。

来源:E安全