关键信息基础设施网络安全(物联网安全专题)监测月报202104期

1 概述

根据《网络安全法》和《关键信息基础设施安全保护条例(征求意见稿)》对关键信息基础设施定义和范围的阐述,关键信息基础设施(Critical InformationInfrastructure,CII)是指一旦遭到破坏、丧失功能或者数据泄露,可能严重危害国家安全、国计民生、公共利益的信息基础设施,包括能源、交通、水利、金融、电子政务、公共通信和信息服务等关键行业和领域。

随着“新基建”、“工业互联网”等战略的快速推进以及Lora、NB-IOT、eMTC、5G等技术的快速发展,物联网与关键信息基础设施已开始深度融合,在提高行业的运行效率和便捷性的同时,也面临严峻的网络安全和数据安全挑战。因此,亟需对关键信息基础设施的物联网安全问题加以重视和防护。

CNCERT依托宏观数据,对关键信息基础设施中的物联网网络安全和数据安全等方面的问题进行专项监测,以下是本月的监测情况。

2 物联网终端设备监测情况

2.12.1 活跃物联网设备检测情况

本月对物联网设备的抽样监测显示,国内活跃物联网设备数162065台,包括工业控制设备、视频监控设备、网络交换设备等10个大类,涉及西门子、罗克韦尔、海康威视、大华、思科等37个主流厂商。

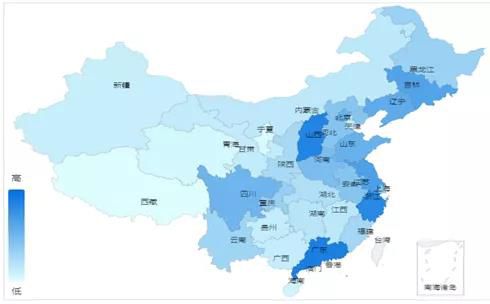

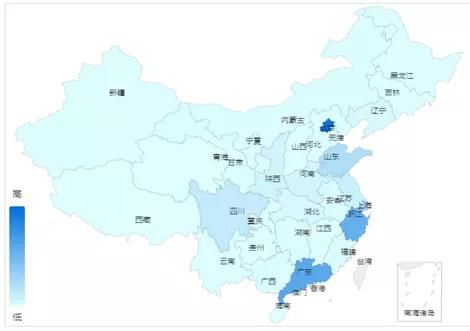

在本月所发现的活跃物联网设备中,判别疑似物联网蜜罐设备288个,蜜罐伪装成可编程逻辑控制器、视频监控设备等设备,仿真了HTTP、SNMP、Modbus、BACnet等常用协议。实际活跃的物联网设备161777台分布在全国各个省份,重点分布在广东、浙江、江苏等省份。各省份设备数量分布情况如图1所示。

图1 活跃物联网设备省份分布

2.2特定类型物联网设备重点分析

在发现的活跃物联网设备中,本月针对对工业控制设备开展重点分析。国内活跃工控设备655台,包括可编程逻辑控制器、工业交换机、串口服务器等6种类型,涉及西门子、罗克韦尔、施耐德等13个主流厂商。

在本月所发现的工控设备中,基于资产的的Banner信息和ISP归属信息等进行综合研判,识别疑似蜜罐设备205个,占比31.3%,仿真协议包括Modbus、S7Comm、SNMP和EtherNetIP等,典型蜜罐特征如表1所示。

表1工控设备蜜罐特征

以设备113.227.*.229为例,设备监测信息如表2所示。判定该资产为蜜罐仿真设备的原因主要是:1)资产序列号为“31209715”,不符合西门子PLC设备序列号形式;2)资产开放端口终端,高达42个;3)资产IP所属运营商为国内某公有云。

表2. 118.24.*.209设备监测信息

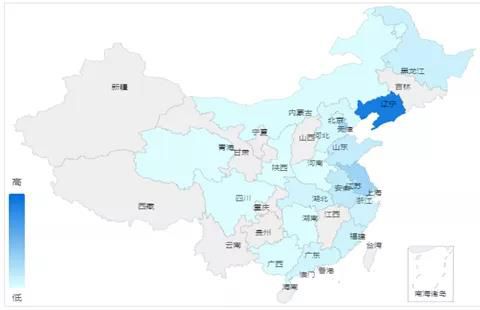

去除占比31.3%的工控设备蜜罐,本月实际监测发现活跃工控设备450台。对这些设备进行漏洞识别,179台设备识别到安全风险,包括高危漏洞设备133台和中危漏洞设备46台。这些具有漏洞的工控设备主要分布在辽宁、江苏、天津等20个省份,详细的设备省份分布如图2所示。

图2 具有漏洞的工控设备省份分

3 扫描探测组织活动监测情况

3.1 扫描探测组织活跃性分析

本月监测发现来自Shodan、ShadowServer和密歇根大学等扫描探测组织的131个探测节点针对境内11744万个IP发起探测活动,探测事件总计23609万余起,涉及探测目标端口31578余个,境内IP地址分布于31个省份,以北京、上海、广东等省市居多。重点组织的探测活动情况如表3所示。

表3 重点组织的探测活跃情况

探测事件数 | 节点数量 | 目的IP数 | 探测端口数 | 目标省份数 | |

Rapid7 | 11399 | 10 | 379 | 285 | 23 |

UMich | 197759 | 62 | 2411917 | 10453 | 31 |

Shadowserver | 109070047 | 21 | 66930555 | 2055 | 31 |

Shodan | 126820543 | 38 | 78104740 | 28939 | 31 |

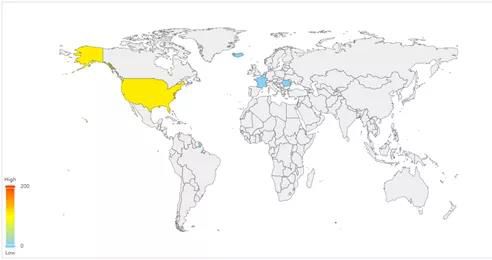

监测发现的131个探测组织活跃节点,分别包括Shodan探测节点38个、Shadowserver探测节点21个、Umich探测节点62个和Rapid7探测节点10个,主要分布在美国、荷兰、冰岛等地区,详细的地理位置分布如图3所示。

图3 探测组织活跃节点地理位置分布

按照探测组织节点活跃情况进行排序,表3为最活跃的10个节点信息,主要是Shodan和Shadowserver组织的节点,这十个节点的探测事件数达12537万起,占总事件的53.1%。

表4 探测组织活跃节点Top10

探测节点 | 所属组织 | 节点位置 | 探测事件 |

93.174.95.106 | Shodan | 荷兰 | 28123371 |

184.105.247.235 | Shadowserver | 美国 | 13460718 |

94.102.49.190 | Shodan | 荷兰 | 12601783 |

184.105.247.194 | Shadowserver | 美国 | 12518955 |

71.6.146.185 | Shodan | 美国 | 11290609 |

71.6.167.142 | Shodan | 美国 | 10262694 |

71.6.146.186 | Shodan | 荷兰 | 10128620 |

66.240.236.119 | Shodan | 美国 | 9127493 |

184.105.247.208 | Shadowserver | 美国 | 9059504 |

71.6.165.200 | Shodan | 美国 | 8797241 |

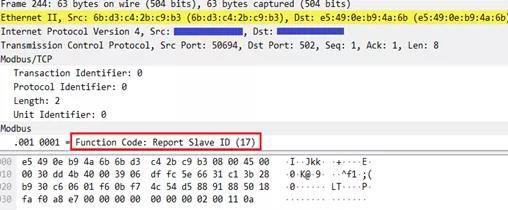

3.2 扫描探测节点发现

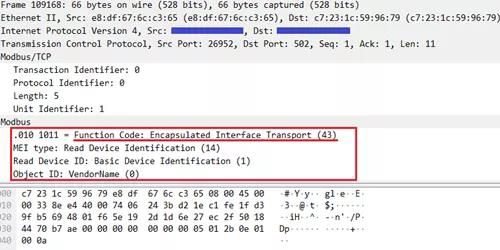

为发现更多未知的探测节点,我们基于Shodan组织针对Modbus协议的探测特征进行了监测,新增发现Shodan探测节点7个,如表5所示;发现疑似未知组织探测节点23个。这些节点针对Modbus协议的探测行为主要包括两种,分别为报告从站ID(Func: 17, Report Slave ID)和读取设备标识(Func:43, Read Device Identification), 示例如图4和图5所示。

表5 新增Shodan节点信息

节点IP | 节点域名 | 节点位置 |

185.165.190.17 | purple.census.shodan.io | 美国 |

185.142.236.36 | green.census.shodan.io | 美国 |

64.227.107.188 | mod.ug.scan.shodan.io | 美国 |

167.172.219.157 | tab.census.shodan.io | 美国 |

64.227.90.185 | draft.census.shodan.io | 美国 |

157.245.164.170 | editor.census.shodan.io | 美国 |

66.240.219.133 | wall.census.shodan.io | 美国 |

图4. Modbus协议探测示例-报告从站ID

图5. Modbus协议探测示例-读取设备标识

3.3 探测组织行为重点分析——UMich组织

为详细了解探测组织的探测行为,本月对UMich组织的探测行为进行了重点监测分析。

( 1 ) UMich探测节点整体活动情况

监测发现UMich组织活跃节点62个,探测事件197759起,探测目标端口10453个,目标涉及境内241万个IP地址,覆盖全国31个省级行政区。监测发现的最为活跃节点信息Top 10如表6所示。

表6 UMich探测节点活跃度Top 10排序

探测节点 | 节点位置 | 探测事件 | 探测端口 | 熟知端口 (0~1023) |

141.212.122.81 | 美国 | 34216 | 611 | 6 |

141.212.122.106 | 美国 | 10344 | 714 | 6 |

141.212.122.160 | 美国 | 10148 | 584 | 3 |

141.212.122.130 | 美国 | 8095 | 624 | 4 |

141.212.122.55 | 美国 | 8030 | 632 | 3 |

141.212.122.132 | 美国 | 6140 | 644 | 4 |

141.212.122.79 | 美国 | 5530 | 629 | 6 |

141.212.122.133 | 美国 | 5138 | 607 | 4 |

141.212.122.123 | 美国 | 3884 | 532 | 5 |

141.212.122.48 | 美国 | 3257 | 618 | 3 |

( 2 ) UMich探测节点时间行为分析

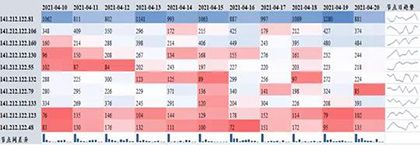

图6为UMich活跃节点按天的活跃热度图。首先,从节点每天探测数据趋势可以看出,每个节点的活跃度相对稳定,基本保持在同一个数量级下;其次,不同节点的探测活跃度存在一定程度的差异,探测活跃高的节点日探测事件为上千起,而探测活跃低的节点日探测事件为几十起。

图6 UMich节点日活跃热度图

( 3 ) UMich探测节点协议行为分析

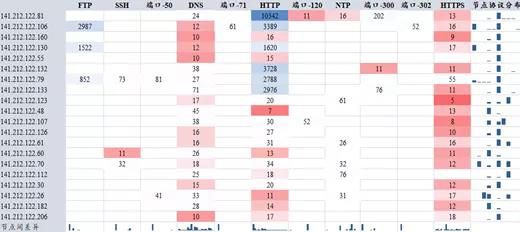

图7为UMich节点按协议统计的探测行为热度图。从图中可以看出如下几点特征:第一,对于多数节点而言,针对同一协议的探测频率分布差异比较明显,如针对HTTP协议的探测,节点141.212.122.81探测事件高达1万余起,而节点141.212.122.61探测事件仅有16起;第二,同一节点针对不同协议的探测频度不同,如节点141.212.122.106的探测事件主要分布在FTP协议和HTTP协议;第三,对比不同协议的被探测频率,整体来讲,针对传统IT类协议的探测频度占比较高,且协议分布比较集中,多数节点重点探测的协议均为FTP、DNS、HTTP和HTTPS协议。

图7 UMich节点协议探测频度热度图

( 4 ) 特定协议探测行为分析

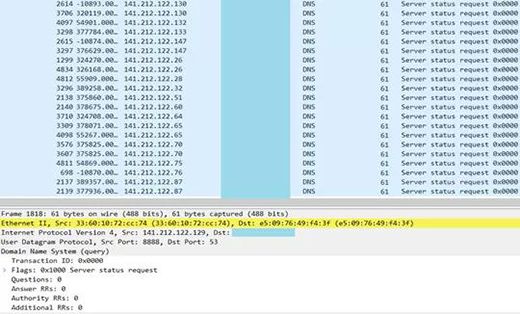

针对DNS协议的探测行为进行重点分析发现,UMich针对DNS协议进行探测的节点共16个,归属于141.212.122.1/24网段,节点全部分布在美国,探测端口为UDP:53。

针对DNS协议的探测特征进行重点分析发现, Umich节点的探测特征一致,即都是通过向目标节点发送只带header的Server status request请求,并根据响应信息识别目标主机是否存在DNS服务。探测特征分别如图8所示。

图8 UMich节点DNS协议探测示例

4 恶意代码攻击

根据CNCERT监测数据,自2021年4月1日至30日,共监测到物联网(IoT)设备恶意样本3825个。发现样本传播服务器IP地址28万568个,主要位于美国(24.05%)、印度(6.52%)等国家。境内疑似被感染的设备地址达1125万1670个个,其中,香港占比最高,为25.99%,其次是台湾(14.16%)、北京(11.49%)、浙江(9.62%)等。详情参见威胁情报月报。

5 代码重点行业物联网网络安全

5.1 物联网行业安全概述

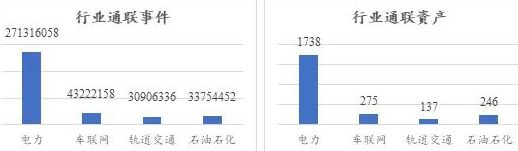

为了解重点行业物联网网络安全态势,本月筛选了电力、石油、车联网和轨道交通等行业的2396个资产(含物联网设备及物联网相关的web资产)进行监测。监测发现,本月遭受攻击的资产有1240个,主要分布在北京、广东、浙江、四川、上海等32个省份,涉及攻击事件11490起。其中,各行业被攻击资产数量及攻击事件分布如表7所示,被攻击资产的省份分布如图9所示。

表7 行业资产及攻击事件分布

行业类别 | 监测资产数 | 被攻击资产数 | 攻击事件数 |

电力 | 1738 | 873 | 8705 |

车联网 | 275 | 186 | 1551 |

石油石化 | 246 | 121 | 829 |

轨道交通 | 137 | 60 | 405 |

图9 重点行业被攻击资产的省份分布

对上述网络攻击事件进行分析,境外攻击源涉及美国、韩国等在内的国家67个,攻击节点数总计3006个。其中,按照攻击事件源IP的国家分布,排名前5分别为美国(3182起)、韩国(820起)、印度(669起)、俄罗斯(579起)和科索沃(499起)。

对网络攻击事件的类型进行分析,本月面向行业资产的网络攻击中,攻击类型涵盖了远程代码执行攻击、命令执行攻击、SQL注入攻击、漏洞利用攻击、目录遍历攻击等。详细的攻击类型分布如图10所示。

图10物联网行业资产攻击类型分布

5.2 特定攻击类型分析

在针对重点行业物联网资产的网络攻击事件中,本月占比最高的攻击类型是PHPUnit远程代码执行漏洞攻击(CVE-2017-9841),攻击事件高达4338余起,占比37.8%;其次是GPON Home Gateway远程命令执行漏洞攻击,攻击事件1951余起,占比17%。

漏洞分析:Dasan GPON是韩国Dasan公司的一款家用路由器产品,该产品在2018年4月被vpnMentor披露了两个高危漏洞,分别是身份认证绕过漏洞(CVE-2018-10561)和命令注入漏洞(CVE-2018-10562),两个漏洞形成的攻击链可以在设备上执行任意系统命令。

1)身份认证绕过漏洞(CVE-2018-10561)

设备上运行的HTTP服务器在进行身份验证时会检查特定路径,攻击者可以利用这一特性绕过任意终端上的身份验证,通过在URL后添加特定参数?images/,最终获得访问权限。

2)命令注入漏洞(CVE-2018-10562)

该设备提供了诊断功能,通过ping和traceroute对设备进行诊断,但并未对用户输入进行检测,直接通过拼接参数的形式进行执行导致了命令注入,通过反引号``和分号;可以进行常规命令注入执行。该诊断功能会在/tmp目录保存命令执行结果并在用户访问/diag.html时返回结果,所以结合CVE-2018-10561身份认证绕过漏洞可以轻松获取执行结果。

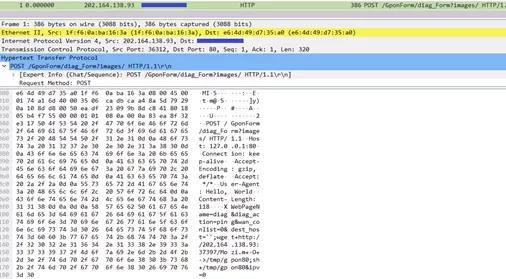

本月攻击事件中GPON Home Gateway远程命令执行漏洞攻击示例如图11所示。如图可以看出,攻击执行方式与漏洞背景分析一致,同时利用了身份认证绕过漏洞和命令注入漏洞。此外,由注入的wget命令可知,攻击者试图让目标主机下载名为Mozi.m的恶意样本。如果攻击成功,目标主机将失陷沦为Mozi僵尸网络节点。

图11 GPON Home Gateway远程命令执行漏洞攻击示例

5.3 物联网资产数据流转情况

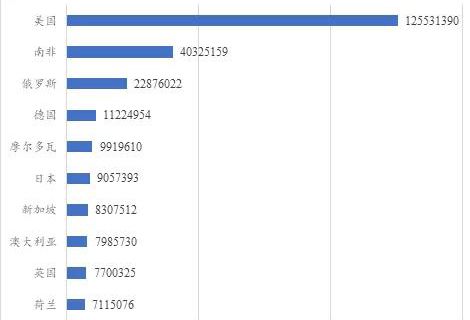

针对重点行业物联网资产的数据流转情况进行监测,本月共有2396个行业资产存在与境外节点的通信行为,通信频次为37919万次。通联境外国家Top10排名如图12所示,其中排名最高的是美国(通信12553万次,节点285万个)。各行业通联事件及资产数量分布如图13所示,其中通信频次最多的为电力行业,涉及1738个资产的27131万余次通信。

图12 境外通联国家事件Top10

图13 行业通联事件资产分布

5.4 重点行业物联网安全威胁情报

( 1 ) 攻击节点威胁情报

在针重点行业物联网资产的网络攻击中,本月发起攻击事件最多的境外IPTop10信息如表8所示,涉及攻击事件4770起,占攻击总事件的41.51%。

表8 境外攻击IP Top10

IP | 攻击事件数 | 攻击类型 | 攻击行业 |

45.155.205.211 | 1713 | 远程代码执行攻击 | |

45.135.232.125 | 1011 | SQL注入攻击 XSS攻击 | 1. 电力 |

45.155.205.27 | 593 | 远程代码执行攻击 | 1. 电力 2. 石油石化 3. 车联网 4. 轨道交通 |

45.155.205.151 | 419 | 远程代码执行攻击 | 1. 电力 2. 石油石化 3. 车联网 4. 轨道交通 |

45.146.165.165 | 302 | 远程代码执行攻击 | 1. 电力 2. 石油石化 3. 车联网 4. 轨道交通 |

210.108.70.119 | 235 | 命令注入攻击 漏洞利用攻击 远程代码执行攻击 | 1. 电力 2. 石油石化 3. 车联网 |

2.56.149.136 | 143 | 命令注入攻击 SQL注入攻击 | 1. 电力 2. 石油石化 3. 车联网 |

在针对重点行业物联网资产的数据访问事件中,本月与境内行业资产访问频次最多的境外IP Top10信息如表9所示。

( 2 ) 数据访问威胁情报

表9 数据访问IP Top10

IP | 国家 | 数据访问事件数 | 数据访问资产数 | 端口 | 涉及行业 |

53.139.250.253 | 新加坡 | 531965 | 289 | 443 | 1. 电力 2. 石油石化 3. 车联网 4. 轨道交通 |

40.90.189.152 | 新加坡 | 499974 | 271 | 443 | 1. 电力 2. 石油石化 3. 车联网 4. 轨道交通 |

40.119.211.203 | 新加坡 | 466685 | 306 | 500/443 | 1. 电力 2. 石油石化 3. 车联网 4. 轨道交通 |

45.155.205.209 | 荷兰 | 365169 | 1338 | 9999/3306/8888/3309 | 1. 电力 2. 石油石化 3. 车联网 5. 轨道交通 |

117.18.237.29 | 澳大利亚 | 331158 | 477 | 500 | 1. 电力 2. 石油石化 3. 车联网 4. 轨道交通 |

125.141.231.111 | 韩国 | 305520 | 39 | 5555/4001/9000/6666 | 1. 电力 2. 石油石化 3. 车联网 4. 轨道交通 |

203.231.146.133 | 韩国 | 300129 | 40 | 5555/3388/9000/6666 | 1. 电力 2. 石油石化 3. 车联网 4. 轨道交通 |

40.64.66.113 | 美国 | 295992 | 257 | 443 | 1. 电力 2. 石油石化 3. 车联网 4. 轨道交通 |

52.139.251.88 | 新加坡 | 290204 | 109 | 2343/2050/2311/2113 | 1. 电力 2. 石油石化 3. 车联网 4. 轨道交通 |

185.191.171.1 | 美国 | 288255 | 268 | 80/443/9006/8080 | 1. 电力 2. 石油石化 3. 车联网 4. 轨道交通 |

对重点行业物联网安全态势进行评估,目前重点行业中的物联网资产仍然面临较多网络安全风险,频繁遭受攻击,各行业应提高防护意识,加强本行业的网络安全技术防护手段建设。

6 总结

CNCERT通过宏观数据监测,在活跃设备、探测组织、重点行业攻击事件等方面发现多种物联网安全问题,然而需要指出的是,目前所发现的问题只是物联网网络安全的冰山一角,CNCERT将长期关注物联网网络安全问题,持续开展安全监测和定期通报工作,同时期望与各行业共同携手,提高行业物联网安全防护水平。

来源:关键基础设施安全应急响应中心