基于欺骗与应急场景构建的VPN防护技战法

本文选自《交易技术前沿》总第四十二期文章(2020年12月)

杨媛媛、陈凯晖、赵黎、刘新亮、姚凯君

国泰君安证券股份有限公司 yangyuanyuan@gtjas.com

VPN是远程办公不可或缺的安全手段,起到保护内部网络不受第三方非法入侵的作用,并为用户提供了从互联网接入企业内网的入口。与此同时,由于VPN地址直接暴露在公网上,容易遭受0day攻击、暴力破解、账号盗用等黑客攻击,攻击者可能利用VPN直接进入企业内网。无论是VPN系统失陷还是VPN账号失陷,均会对公司内网安全造成极大的影响,其潜在的安全风险也对防守方进行着考验。本文针对VPN面临的威胁及攻击面,通过VPN自身加固及多场景自动化监控告警的配置,结合欺骗防御技术布防VPN仿真系统,实现对VPN的防护和对攻击者的溯源反制。

一、目标与思路

VPN作为公司用户进入内网的重要手段之一,往往会直接暴露在公网上,同时也会被攻击者直接利用。为了减少公网暴露面被攻击的风险,我司安全团队通过研究后,一方面对真实使用的VPN系统进行加固,避免0 day/N day漏洞被利用,并针对多种可能被攻击者攻击利用的场景设置告警监控点,实时监控VPN是否在异常状态,结合威胁情报,以应对战时可能出现的攻击情况,做到及时有效的响应。

另一方面参考了ATT&CK矩阵防御方式,使用欺骗防御技术,基于攻击的杀伤链在攻击者必经之路上布防VPN仿真系统作为诱饵,混淆攻击者的攻击目标来实现战前准备,同时安装防反制木马,对攻击者采取反监听措施,可反向获取攻击者信息,来实现对攻击者的全面收集,获取全量的情报信息,包含攻击者当前使用设备的基本信息、WIFI连接状态和网络适配信息,以及攻击者的账户和进程信息等,对解决攻防不对称的第一步,获取完备信息至关重要。

二、谋略与方法

(一)VPN系统的加固

针对VPN系统本身可能存在的配置弱点及攻击面,从已知0day/Nday漏洞修复、配置优化多个维度进行加固

(1)环境弱点分析与加固升级

分析VPN自身可能存在的配置弱点,防范安全设备自身成为攻击入侵者直接或间接利用的缺口,在演练开始前对现有的VPN进行排查,及时收集追踪VPN设备已爆出的0day/Nday漏洞情况,并第一时间完成修复。

(2)优化配置

结合当前安全防护效果分析,提炼出优化的安全策略模型,对VPN进行纵深防护,补充提升针对性防护的规则。将管理服务器的端口改为不易猜测的端口,细化VPN日志的审计功能,延长登录失败锁定时间,一旦发现异常登录行为立即封锁IP。

(3)加强入侵行为监测与分析

通过监控443,4430的访问端口,识别以下五种入侵行为类型,标记具有入侵行为的IP,并记录该可疑IP后续的访问行为形成跟踪日志以便进一步分析。

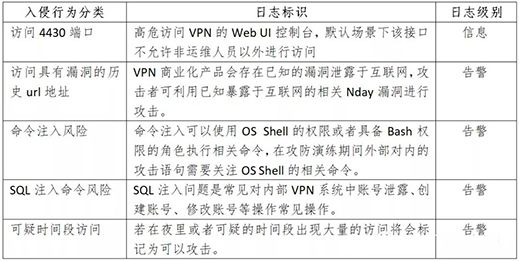

表1. VPN设备入侵行为分类

(二)蜜罐VPN的部署

为保护在外网开放的真实VPN系统,实现主动防御,根据攻击行为做出预先判断并进行提前布防,我司基于ATT&CK模型展开研究。ATT&CK模型全称Adversarial Tactics, Techniques, and Common Knowledge,其包含了14种攻击行为分类,及各分类下的攻击技巧,全面地列举了攻击者在各个攻击阶段的行为中可能用到的攻击技术,因此防守方可参考此模型,依据各阶段攻击技术采取相应的防守策略,检测并阻止攻击行为或减轻攻击行为带来的影响。

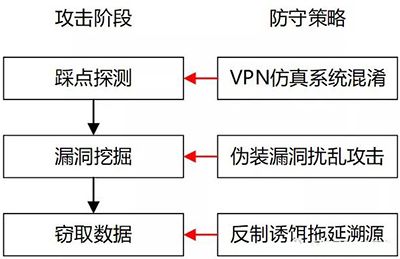

我司参考ATT&CK模型以攻击者视角预测针对VPN系统的各攻击阶段,并基于欺骗防御技术设计部署相应防守策略,包括部署蜜罐VPN混淆攻击者目标、伪装虚假漏洞扰乱攻击行为、部署反制诱饵拖延攻击时间并溯源:

图1. 基于欺骗防御技术设计部署相应防守策略

(1)在攻击者踩点探测阶段,参考ATT&CK所列攻击技术T1016(攻击者会收集系统网络配置信息)、T1014(攻击者可能使用Rootkit隐藏使用的恶意软件),利用蜜罐制作了VPN仿真系统,伪造系统网络配置,诱导攻击者攻击蜜罐系统,用于混淆攻击队并消耗其攻击时间;

(2)在攻击者漏洞挖掘阶段,通过在蜜罐中部署伪装漏洞进一步获取攻击者的攻击手法以及更多信息,参考ATT&CK防御技术DTE0011-Decoy Content诱饵部署,通过使用欺骗手段阻止或者摆脱攻击者的认知过程,扰乱攻击者的自动化工具,延迟攻击者的行为或者扰乱攻击者的破坏计划;

(3)在攻击者窃取数据阶段,通过反制诱饵等方式,拖延攻击时间并完成溯源。在获取到攻击者信息的情况下配合威胁情报库或者其他的溯源手段来确定攻击者真人身份信息。

一旦感知发现真实攻击,也可以立即切断,防止黑客攻击真实业务,范围可控。

(三)VPN防护应急场景的构建

VPN账号异常登录存在多种场景,除暴力破解等传统攻击利用场景外,还存在VPN账号被盗用、VPN登录后行为异常等风险,基于VPN设备本身的告警难以对多种攻击利用行为进行检测,且需人工通知相关账号使用人,事件处置较缓慢。

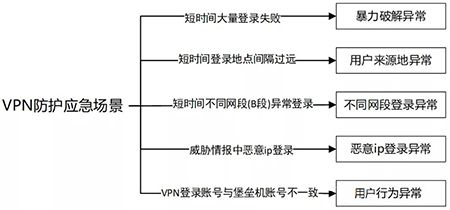

因此我司通过安全日志分析平台对接VPN日志,收集整合各VPN设备上的日志,根据VPN系统可能出现的攻击场景及异常事件,设置以下5类安全分析与告警场景,产生告警时可自动关联账号使用人及安全管理人员,分析平台将自动把告警内容短信发送至使用人和安全管理员,第一时间进行处置。

图2.VPN自动化防护应急场景概览

(1)VPN账号暴力破解异常

检测同一用户账号短时间内大量登录失败行为,及大量登录失败后登录成功的行为,如存在上述行为则判断用户VPN账号疑似遭到暴力破解或被爆破成功,产生告警并自动向用户发送异常通知邮件。

(2)VPN用户来源地异常

根据用户最近两次VPN登录的ip地址所属地及两次登录间隔的时间,计算出用户移动的速度,检测地理上不可能的访问,如移动速度大于500km/h超过正常范围,则判断用户VPN账号疑似遭到盗用,产生告警并自动向用户发送异常通知邮件。

(3)短时间内不同网段登录异常

由于短时间内用户从不同B段访问VPN的可能性较低,检测5分钟内同一账号从不同IP段(B段)登录成功的异常场景,产生告警。

(4)恶意IP登录异常

将VPN日志结合威胁情报信息,对访问来源为恶意IP的VPN认证行为进行告警。

(5)用户行为异常

将VPN日志结合堡垒机日志,检测用户通过VPN接入后的异常行为,对使用不同用户账号登录VPN及堡垒机的行为进行告警。

三、攻击对抗过程与成效

(一)VPN 0Day应用仿真

演习期间在获取到VPN存在相关0Day漏洞后,立即制作包含最新0Day漏洞信息的仿真沙箱,使蜜罐对于攻击者来说更具诱惑性,且成为攻击者的首要目标。同时将攻击隔离进沙箱系统,从而实现攻击隔离,延缓攻击进程。既能检测黑客的行为,让攻击者不触碰到真实资产,又能拖延攻击者攻击时间,提高攻击成本,主动暴露出攻击者身份、攻击手法、攻击目的等,并且还能捕获攻击者相关真实信息,有利于进一步溯源。

(二)VPN攻击反制

配合重点系统需要下载指定软件的特性,我们在制作沙箱的同时,还将VPN系统访问所需要下载的软件绑定免杀反制程序,当攻击者误攻击仿真沙箱来下载访问VPN的应用程序并且安装之后,攻击者的主机便能在反制模块中上线,达到反制的目的,并且还能进一步获取攻击者团队中其他成员的更多信息。

(三)成效

对蜜罐VPN告警、VPN入侵行为跟踪日志、构建的防护应急场景进行实时监控,对产生的告警事件第一时间上报处置,并对异常事件进行源IP自动封禁或告警通知,提高了VPN威胁事件的通知及处置效率。演练过程产生多起VPN相关告警事件,告警类型包括暴力破解异常、访问历史高危漏洞页面、用户来源异常、触发蜜罐告警等。通过及时确认并处置告警事件,封禁多个产生异常告警的互联网ip,有效防止了针对VPN的攻击,避免攻击者以VPN作为入口进入内网,并使用蜜罐VPN吸引攻击者消耗了其时间与资源。

同时通过基于安全运营中心构建的防护应急场景,对日常发生的VPN异常事件第一时间自动短信通知至相关VPN账号使用人或安全管理员,防范VPN系统因0day漏洞被入侵、VPN账号被窃取、盗用等情况,保障了远程办公环境的稳定运行。

声明:本文来自上交所技术服务,版权归作者所有。