工业物联网(IIoT)的网络安全防御

来源:UbuntuCN

对工业物联网解决方案的网络安全攻击可能会带来有害结果,这是因为IoT设备记录了隐私敏感的数据并且控制生产资产。因此,可证明的受信度是在工业环境中采用IoT物联网的先决条件。

幸运的是,IT安全是一个成熟的领域。专家已识别了设备可能受到的威胁类别。让我们在工业物联网(IIoT)环境中讨论这些威胁模式和缓解策略。

威胁建模:问题出在哪里?

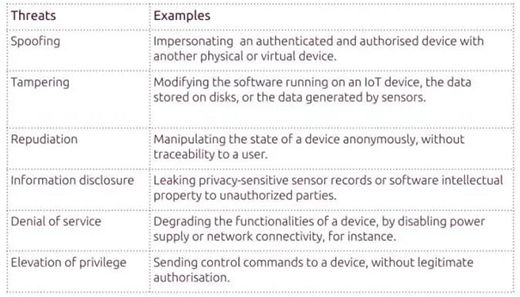

网络安全从业人员经常使用威胁模型来映射可能危害系统的攻击。STRIDE模型是由微软开发且被广泛使用的威胁模型。下图是对IoT设备的威胁例子:

网络安全威胁的 STRIDE model 模型

下面是降低这些威胁的关键操作系统功能特性。

安全启动与软件验证

IoT设备在启动时最容易被攻击。使用恶意软件组件启动操作系统可能会导致设备完全损坏。这类的“缺口”会使得设备面临其他安全威胁。

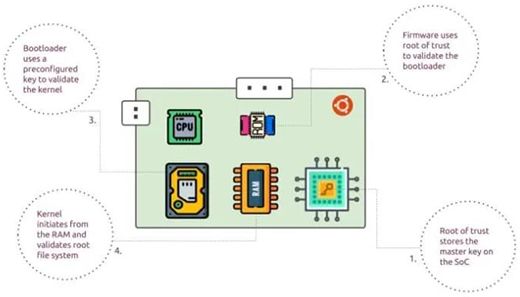

安全启动过程的简化图示

安全启动会验证软件的真实性,并且来源于可信赖的源头。这个验证操作阻止启动过程被篡改。因此,只有在其数字签名已由先前的组件验证的情况下,组件才会执行。

固件使用存储在设备上受信区的公匙来验证bootloader。然后,bootloader验证内核,内核解密根文件系统。这个过程构成了信任的软件链。

全盘加密保护数据

IoT设备存储了安装在对隐私敏感的环境中的传感器的数据。如果威胁实施者可以访问机密信息,商业秘密或知识产权,则他们可以提取这些信息。而信息泄露则会导致其他的漏洞。

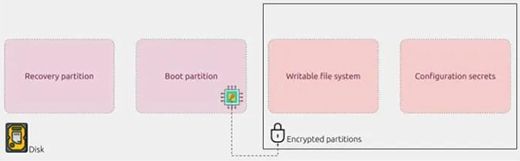

那么如何保护磁盘上的数据不被未经授权的访问呢?答案是全盘加密或者分区密匙加密。为此,操作系统用一个单一的密匙来加密和解密数据。这个密匙被存放在隔离的磁盘分区上。

物联网设备磁盘上的加密方案示例

知道该密钥的存储位置就足以解锁磁盘吗?当然不是,因为密匙本身是被加密的。因此,必须使用主密钥对其进行解密。主密钥通常保存在芯片或其他特定的外置设备(如TPM或者安全元素)。

用数字签名来锁定设备

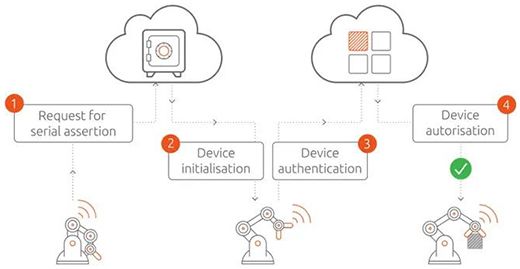

限制物联网设备的行为可减少攻击面。锁定可能在正常运行时间导致任何STRIDE攻击模式的动作是一种有效的防御策略。高度安全的操作系统可以协调数字签名以锁定此类操作。

安全的Ubuntu Core设备的启动过程

操作系统可以使用数字签名控制的行为是:身份验证,通信和应用执行。身份验证设备控制访问权限。限制设备接受欺诈地址的流量和阻止DDoS攻击。锁定设备上允许的软件物料清单可防止篡改应用程序。

弹性端点安全组合

强大的终端安全性对于IIoT的深度防御策略至关重要。然而,大部分Linux发行版没有提供如安全启动、全盘加密或者开箱即用的数字签名的能力。这将为开发者构建可信赖的IIoT设备增加额外的成本。