防火墙堵不住安全漏洞,工业物联网如何更安全?

来源:电子技术设计

运营技术(OT)和工业控制系统(ICS)的网络安全性大大落后于企业IT的网络安全性,这样说毫不为过。随着工业物联网(IIoT)的发展,这一差距必须缩小,不仅要对制造过程的安全进行防护,还要保护能源、健康和运输等关键基础设施。

图1:物联网安全基金会常务董事John Moor。

随着连接数的增加,越来越多的设备接入到网络,以实现远程监控、软件更新、更好的数据分析以及系统自动化,攻击面随之大大增加,保护网络免受攻击成为企业当务之急。这些攻击不只是针对关键的基础架构(例如2013/14俄罗斯黑客组织“蜻蜓”攻击),而是可能发生在所有系统中(例如由WannaCry演变的恶意软件导致TSMC在2018年停工)。

据Verizon发布的最新数据泄露调查报告显示,仅就制造业而言,过去一年中就有200多次间谍型安全攻击,以及700多次经济型攻击。

行业标准的制定、认可和认证对于保护此类系统发挥着重要作用。

工业物联网的演进

OT的网络安全性之所以落后,很大程度是因为许多传统的系统都是为非联网世界而创建的。尽管攻击事件早在80年代就时有发生(例如1982年报道的CIA对苏联天然气基础设施的攻击),但那时的攻击机会要少一些,并且黑客入侵更困难。

实际上,直到世纪之交以太网出现以后,OT系统才广泛连接起来。也就是说,目前在用的许多组件并未针对TCP/IP连接应用而设计,也未针对工业电子设备的某些通信协议(例如Modbus)进行设计。

此外,许多拥有这类系统的组织希望从孤立的OT模型转变为互联的IT甚至IIoT模型,从而更有效地使用数据。如果使用传统的旧设备,将数据从工厂的一端传到另一端时,必须打开防火墙端口和针孔,这样会增加被攻击的可能。

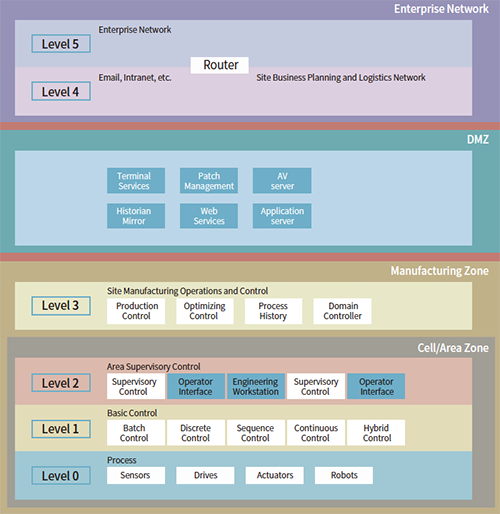

从本质上讲,OT系统是分层的,安全标准通常符合Purdue模型。在Purdue模型中,网络分为不同的功能层:从第0层(传感器和执行器),往上通过OT环境,到最高的第5层,即公司的企业IT网络。数据流经这些层,ICS将根据工厂数据和业务的具体情况来调整性能或设定交货时间表。

图2:Purdue模型。(图片来源:物联网安全基金会)

Purdue模型也适合IIoT设备。可以说每个物联网设备都是一个现成的Purdue模型,包含一个传感器和一个处理器,并且连接到企业网络。但是,对于远程监控设备(如智慧城市中使用的设备),系统不只是连接到企业网络,还可以直接连接到云(第6层),因而更易受到来自互联网的攻击。

安全标准和法规

互联网对我们的经济和社会生活越来越重要,整个价值链中不断出现创新,因此需要制定标准和法规来保护所有参与者免受恶意攻击。

在预定义M2M模型中,系统是由一家(或很少几家)供应商提供的已知设备构成的,每个设备都可以信任。这种旧模型意味着专有协议只能专门针对某一家供应商来实施,例如,ABB或Honeywell,它们各不相同,甚至互相矛盾。现在我们身处的世界已经发生了变化。

变化是因为使用了IIoT系统。设备来自多家供应商,传感器也远程连接到LoRa或5G等广域网(WAN),因此需要为整个生态系统制定标准。

然而,可选择的标准太多是个大问题,面对如此众多的标准制定机构,难怪TÜV莱茵《2019年网络安全趋势》报告发出警告:“工业物联网面临标准的巨大挑战。”

值得一提的标准包括美国国家标准技术研究院(NIST)的通用标准SP 800-82和ISA/IEC 62443,以及由政府机构制定的一些特定行业标准和指南。还有由ABB、通用电气和西门子等大厂提供的特定供应商标准。

还要注意的是,没有哪一种标准从传感器到云全都适用。另外,标准之间通常存在一些冲突和矛盾,导致不兼容和/或不合规。但这种情形在OT/IIoT领域变得越来越少见,我们通常会看到标准的融合。现在,甚至连供应商的协议都引用了其他标准,例如SP 800-82,特别是ISA/IEC 62443。

SP 800-82

SP 800-82由NIST于15年前发布,是ICS和监督控制与数据采集(SCADA)系统的网络安全标准。

它专门解决ICS安全威胁和漏洞,涉及风险管理、推荐方法、体系架构和工具。每次更新后,例如为重要性分别是低、中、高的ICS设备添加量身定制的安全基准,标准会变得更全面。

NIST也在着手解决中等规模的公司对ICS安全性的担忧,开始增加用于机器人、智能运输和化学处理的测试设备。

ISA/IEC 62443

ISA/IEC 62443可能是最重要的ICS网络安全标准,不仅适用于供应商,也适用于ICS用户。

与SP 800-82标准相比,这些规范更专注于工业控制应用。它们提供了一个灵活的框架,防止当前和未来的工业自动化和控制系统出现安全漏洞。

与SP 800-82一样,这些规范旨在防止对公众和员工造成危害、丧失公信力、违反法规要求、IP盗窃、经济损失和国家安全攻击,已成为许多特定行业标准的基础。

与Purdue模型一样,它们也是分层的,共分为四层:常规、策略和过程、系统、组件。这些标准目前尚未全部发布,特别值得一提的有四个:62443-2-4(系统集成策略)、62443-4-1(安全开发生命周期要求)、62443-4-2(组件安全规范)和62443-3-3(安全性要求和等级)。

这些标准十分详细,涵盖整个工业控制领域,并且描述了每一层的安全要求,包括保护正常运行、知识产权和安全性,同时对IIoT生态系统中的每个参与者都有明确的要求。现在,各供应商指南和特定行业标准(能源产生)通常基于62443,并翻译了相关部分以适合该行业的语言和协议。

联合国欧洲经济委员会的通用网络安全监管框架集成了ISA/IEC 62443,美国的NIST SP 800-82也与它保持一致。

值得一提的是,该标准因收费昂贵而受到批评,这可能会阻止或减缓其应用速度。

特定行业标准

如前所述,许多特定行业标准都是用来保护关键基础设施的,例如电网。美国能源部与美国网络安全和基础设施安全局(CISA)合作开发了基于ISA/IEC 62443的标准。为了最有效地使用这些标准,该组织以图表形式提出了建议。

这些标准也符合英国国家网络安全中心开发的能源基础设施指南。

标准内容经常重复,而且还需要进一步的解释和实现。如何确保每个人都以同样的方式解释这些标准,以及如何衡量合规程度?当每个传感器和每个控制系统不同时,可以使用认证系统。

现在政府规定关键基础架构必须满足一定级别的安全性,安全攻击通常集中在薄弱点。购买IIoT设备时,务必询问供应商是否对设备进行了充分的渗透测试,以及能否像其他供应商一样满足所有要求。

以能源为例,如何确保接入网络的所有智能电表可以信任?我们必须建立信任,然后通过这些通用标准来实现信任。

其中一部分正在发生变化,美国国防部2020年宣布了“网络安全成熟度模型认证”计划。

网络安全曾是采购环节的第四大要素(其它三大要素是成本、进程和绩效),现在已逐渐成为采购的基础。此外,现在还要求第三方评估。

但是成本与安全性是互相冲突的,若要对这些系统进行全面认证,成本极高。再加上缺乏认证机构,就很容易理解为什么许多行业现在仍在使用自我认证。

由于不存在一种普适的方法,所以各组织仍然必须根据具体情况来制定标准。很重要的一点是这些组织需要拥有足够的专家,从运营和战略上来确定自身情况,然后进行最好的实践。但是目前专业人才严重短缺。

零信任,向IIoT、云和边缘计算发展

基础架构的管理方式已发生了巨大变化。现在,传感器远程安装并通过WAN返回信息,在这种情况下,隔离其中一些功能(包括控制和分析功能)变得更加困难。

在Covid-19疫情下,需要为在家上班的人们提供远程接入监控系统,增强安全性的要求变得更加迫切。

因此,需要在ISA/IEC 62443和NIST SP 800-82之外制定新的标准,使其更好地应用于IIoT以及在工业环境中引入云和边缘计算的情况。

从历史来看,OT安全源于绝对信任,而这又建立在假定网络可以信任的基础上。

系统不再由某一个供应商提供。不同供应商提供的IIoT设备数量越来越多,依靠绝对信任已经不够了。我们需要“零信任”网络,在这种网络中,设备关系和安全状态可以信任,设备抵抗不可信环境的能力更强。实际上,这是联网安全基金会智能建筑工作组的重心。

IT正朝着这个方向发展,IIoT世界也应如此。确实,供应商和标准组织一直观注着设备的自动部署,例如,英特尔已向FIDO联盟提交了“安全设备启用”方案。

在现实世界中(如智慧城市部署),这意味着未来的传感器可以即插即用,设备知道在与基础设施的其他部分建立信任关系时要跟谁联系。

边缘计算和AI的部署将加速其发展,传感器、执行器和控制系统将变得更加智能:在收集数据时,他们还可以检查数据的有效性。

安全可靠的芯片、软件和基于云的管理系统,它们之间的通信也必须安全和可信,才能得到强健的基础设施。但这也意味着必须建立标准和认证。

随着连接性的不断增加,安全漏洞越来越多,防火墙并不是有效的解决方案。防火墙会导致人们产生错误的安全感,实际上并不能真正保护关键的系统。在我们身处的世界,所有人都可以发挥作用,确保连接安全。人们希望IIoT系统更加智能,谨记:“如果不安全,那就不智能。”

本文授权编译自EDN姐妹网站EETimes,原文参考链接:Cybersecurity Standards in OT and Industrial IoT,由Jenny Liao编译